网站入侵的常规思路方法,如何判断昆明的网站是否被黑?

很多企业网站遭遇黑客进犯,像黑客侵略在互联网只要有数据网络,就能运用数据网络长途操作方针的笔记本电脑、网络服务器、企业网站,然后恣意地读取或篡改方针的重要数据,又或许运用方针体系软件上的功用模块,比方对手机的麦克风展开监听,敞开对方摄像头展开监控,运用现已被侵略的设备核算才能展开挖矿然后得到虚拟钱银,运用方针设备的网络带宽才能发动CC并发进犯方式其他人等等!

一、 网站侵略的惯例思路办法

1、经典SQL注入

一般,判别一个网站是否存在注入点,能够用',and 1=1 ,and 1=2,+and+1=1,+and+1=2,%20and%201=1,%20and%201=2,来判别,假如and 1=1正常返回页面,1=2过错,或许找不到,那么就存在注入点。

2、全能暗码OR缝隙

全能暗码'or'='or',能够用在后台办理输入,有的网站由于没有过滤OR缝隙,输入OR直接就能够打破,一般缝隙存在于ASP类型的网站。

3、爆库

爆库,能够理解为爆出数据库下载,用爆库之类的东西能够直接就取得办理员用户和暗码,%5C为十六进制的\符号,而数据库大于5.0就能够进行爆库,如在PHP手艺高档注入时,用VERSION()这个变量猜出网站数据库版别,假如一个网站数据库大于5.0,且是ACESS数据库,那么提交地址是:http://www.xxx.com/rpc/show24.asp?id=127,咱们直接把%5C加到RPC后边,由于%5C是爆二级目录,所以应该是这样,http://www.xxx.com/rpc%5c/show24.asp?id=127,而%23是代表#,假如办理员为了防止他人非法下载数据库,而把数据库改成#database.mdb,这样防止了,假如页面地址为http://www.xx.com/rpd/#database.mdb,是这样的,那么咱们把%23加到替换#,http://www.xx.com/rpd/%23database.mdb

4、COOKIE中转,SQL防注入程序,提示你IP已被记录

COOKIE中转,SQL防注入,假如检测一个网站时,弹出这样一个对话框,上面呈现SQL防注入程序提示的字语,那么咱们能够运用COOKIE中转,注入中转来打破,办法是先建立一个ASP环境(且网站为ASP网站),然后翻开中转东西,记住一个网站的页面地址粘贴进东西里,值是多少就写多少,生成,把生成的文件放到目录里,接下来,翻开网页,输入http://127.0.0.1:(端口)/目录里文件,假如正常,那么输入http://127.0.0.1:端口/值(目录文件)?提交值,那么拿到东西里猜表名,列名了。

5、手艺

ASP手艺句子表名 and exists (select * from 表名)

列名 and (select count(列名) from 表名)>0

长度 and (select top 1 len(username) from admin)>0

内容 and (select top 1 asc(mid(username,1,1)) from admin)>100

PHP手艺句子:order by(猜字段),and 1=2 union select (字段数)and 1=2 union selsect from(方位)

几个常用变量 ,USER(),VERSION()<数据库版别),database()<数据库名称>

6、抓包拿WEBSHELL

假如进入后台发现,点数据库备份的时分发现找不到,能够经过抓包来取得上传,拿到WEBSHELL,东西WOSCK抓包,一张图片,一个ASP马,自行建立一个上传地址,UPLOAD加载,UPFILE上传,COOKIS=( )

7、数据库备份拿WEBSHELL和一句话木马侵略

一般进入后台了,发现有数据库备份,拿WEBSHELL吧,找一个添加产品的地方,传一个大马,格局为JPG图片,然后把图片地址粘贴到数据库备份那里,给起个姓名,如SHELL.ASP,然后合地址拜访的时分就进入webshell了,一句话木马侵略,先修正记事本,加入一句话,改为2.jpg,然后备份,拜访,发现500内部服务器过错,证明一句话成功,接下来用一句话木马客户端连接,得到途径页面,然后改下马名,输入大马内容,提交,得到WEBSHELL!

8、DB权限差异备份拿WEBSHELL

假如一个网站注入点是MYSQL数据库,且是DB权限,或许是SA权限,能够列目录,那么就好办了,找到网站的目录,目录一般在D和E盘,备份个小马,合地址拜访看看成功没,直接备份大马貌似不可,成功后,再输入大马内容,拿到WEBSHELL!

9、找后台

找后台,一般默以为admin,admin/admin.asp,admin/login.asp,.admin_login.asp,manage/login.asp,login.asp,logon,user.asp,admin/index.asp,当然,这仅仅默许,一些大网站不或许还用admin作为后台,有的躲藏很深,能够简略用site:网站 inurl:后台来猜,或许下载源HTML文件剖析找出后台,或许用各种东西来扫描了,办法许多的。

10、脚本提示

有的网站要求进入后台会呈现一个脚本提示,就像VB编程里INPUTBOX "",一个对话输入框,咱们输入administrator打破,admin代表以办理员身份来进入。

11、php后门和EWEBEDITOR修正器侵略

PHP后门,如之前爆出的DISZ缝隙,在一个PHP网站后边加C.PHP,假如呈现1,那么传个PHP马就拿到WEBSHELL,EWEBEDITOR修正器侵略,是很快速的方式,设置好上传文件类型,传ASA,或许其他的格局,然后拜访拿到WEBSHELL,如没有直接加句子拿到WEBSHELL。

12、上传缝隙

有的网站尽管没有注入点,但存在一个上传缝隙,那么咱们怎么来运用了,首要,翻开上传地址看是否存在,假如有,试想传一个ASP大马是不可的,那么传一句话看看,先看能成功不,用明小子来上传,动网,动力,动感,乔客4种方式,页面地址格局要对应,假如一个网站地址弹出对话框,显现上传成功,那么证明能够拿到WEBSHELL,传马,另外有的没有任何显现,直接空的,那么能够构建两个上传,第一个传JPG的图片,第二个传ASP马(大马),记住,大马后边要有个空格才行,假如一个网站地址呈现文件类型不正确,请从头上传,那么证明%90能够拿到WEBSHELL,仅仅格局不对,不答应,改后缀,只要是网站没有过滤的格局,假如一个网站地址显现请登陆再上传,那么证明没有拿到COOKIS,思路是在该网站注册一个用户,得到COOKIS,然后上传就成功了。

13、简略提权拿下服务器和SERV提权和pcanywhere三方提权

简略拿下服务器,也便是拿下网站IP主机,首要咱们需求一个WEBSHELL,然后看看组件信息,看看途径可读能够写不,假如有一个能够,那么来到CMD指令下,首要输入可写的文件内容,执行指令加一个帐号和最高办理权限,然后输入netstat -an,得到主机连接端口,然后用3389连接进入,让其成为肉鸡(最好),这样比较荫蔽咱们操作。

14、反查侵略和旁注和社会工程学

反查IP侵略,也便是侵略21,端口,首要咱们侵略网站先PING WWW.XXX.COM ,出IP,然后到反查IP站点查挂了多少个域名,接下来,添加webmaster@地址,加入字典,(里面多搜集或许的口令,如123,321,456),然后用流光勘探暗码,登陆ftp://ip,输入用户和暗码,改掉信息等等,社会工程学X-WAY,来得到FTP暗码,也需求搜集,并不是每个都行,总之是自己的经历。

15、跨站脚本进犯

跨站(XSS),被动进犯,现在需求更多的思路和经历了

三段经典跨站代码

16、特殊空格

运用TAB制作的特殊空格,然后注册时输入空格,加办理姓名,随意在网站上找个斑竹,或许办理的姓名,这样来注册,有时自己注册的这个也会变成办理员。

17、改主页

改主页,拿到WEBSHELL后,先找出首页文件,一般为index.asp,index.php.index.jsp,index.html,然后来到站点根目录,修正index.asp(首页),清空,最好备份,输入自己的主页代码(黑页),保存,再拜访时现已变成自己想要的成果了。

18、挂马

首要在WEBSHELL里,建立一个文本,改为1.htm,接下来在主页最下面挂

两段经典挂马代码

二、 网站侵略根本流程

1、信息搜集

1) Whois信息--注册人、电话、邮箱、DNS、地址

2) Googlehack--灵敏目录、灵敏文件、后台地址

3) 服务器IP--Nmap扫描、端口对应的服务、C段

4) 旁注--Bing查询、脚本东西

5) 假如遇到CDN--Cloudflare(绕过)、从子域入手(mail,postfix)、DNS传送域缝隙

6) 服务器、组件(指纹)--操作体系、web server(apache,nginx,iis)、脚本语言,数据库类型

2、缝隙挖掘

1) 勘探Web运用指纹--如博客类:Wordpress、Emlog、Typecho、Z-blog,社区类:Discuz、PHPwind、Dedecms,StartBBS、Mybb等等,PHP脚本类型:Dedecms、Discuz!、PHPCMS、PHPwind

2) XSS、CSRF、SQLinjection、权限绕过、恣意文件读取、文件包括...

3) 上传缝隙--切断、修正、解析缝隙

4) 有无验证码--进行暴力破解

3、缝隙运用

1) 考虑目的性--到达什么样的作用

2) 躲藏,破坏性--依据勘探到的运用指纹寻找对应的exp进犯载荷或许自己编写

3) 开端缝隙进犯,获取相应权限,依据场景不同改变思路拿到webshell

4、权限提高

1) 依据服务器类型挑选不同的进犯载荷进行权限提高

2) 无法进行权限提高,结合获取的材料开端暗码猜解,回溯信息搜集

5、植入后门

1) 荫蔽性

2) 定时查看并更新,坚持周期性

6、日志清理

1) 假装,荫蔽,防止激警他们一般挑选删除指定日志

2) 依据时刻段,find相应日志文件 太多太多。

三、怎么判别网站是否被黑?怎么应对网站被黑?怎么防止网站被黑?

1、怎么判别网站是否被黑?

假如存在下列问题,则您的网站或许现已被黑客进犯:

1) 经过site指令查询站点,显现查找引擎收录了很多非本站应有的页面。

2) 从百度查找成果中点击站点的页面,跳转到了其他站点。

3) 站点内容在查找成果中被提示存在危险。

4) 从查找引擎带来的流量短时刻内反常暴增。

一旦发现上述反常,主张您立即对网站进行排查。包括:

1、剖析体系和服务器日志,查看自己站点的页面数量、用户拜访流量等是否有反常动摇,是否存在反常拜访或操作日志;

2、查看网站文件是否有不正常的修正,尤其是首页等重点页面;

3、网站页面是否引用了不知道站点的资源(图片、JS等),是否被放置了反常链接;

4、查看网站是否有不正常添加的文件或目录;

5、查看网站目录中是否有非办理员打包的网站源码、不知道txt文件等。

2、怎么应对网站被黑?

假如排查确认您的网站存在反常,此刻您需求立即做出处理,包括:

1) 立即中止网站服务,防止用户持续受影响,防止持续影响其他站点(主张运用503返回码)。

2) 假如同一主机提供商同期内有多个站点被黑,您能够联系主机提供商,敦促对方做出应对。

3) 清理已发现的反常,排查出或许的被黑时刻,和服务器上的文件修正时刻相比对,处理掉黑客上传、修正过的文件;查看服务器中的用户办理设置,确认是否存在反常的改变;更改服务器的用户拜访暗码。

注:能够从拜访日志中,确认或许的被黑时刻。不过黑客或许也修正服务器的拜访日志。

4) 做好安全作业,排查网站存在的缝隙,防止再次被黑。

3、怎么防止网站被黑?

1) 为防止您的网站被黑客进犯,您需求在平时做很多的作业,例如

2) 定时查看服务器日志,查看是否有可疑的针对非前台页面的拜访。

3) 经常查看网站文件是否有不正常的修正或许添加。

4) 重视操作体系,以及所运用程序的官方网站。假如有安全更新补丁呈现,应立即布置,不运用官方已不再积极维护的版别,假如条件答应,主张直接更新至最新版;重视建站程序方发布的的安全设置准则。

5) 体系缝隙或许出自第三方运用程序,假如网站运用了这些运用程序,主张细心评价其安全性。

6) 修正开源程序要害文件的默许文件名,黑客一般经过主动扫描某些特定文件是否存在的方式来判别是否运用了某套程序。

7) 修正默许办理员用户名,提高办理后台的暗码强度,运用字母、数字以及特殊符号多种组合的暗码,并严格控制不同等级用户的拜访权限。

8) 挑选有实力保障的主机服务提供商。

9) 关闭不必要的服务,以及端口。

10) 关闭或许约束不必要的上传功用。

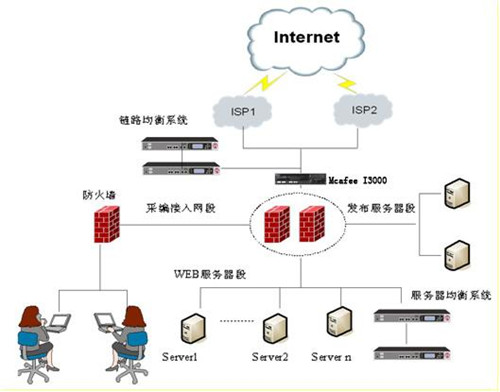

11) 设置防火墙等安全措施。

12) 若被黑问题重复呈现,主张从头安装服务器操作体系,并从头上传备份的网站文件。

总结

企业网站存在缝隙被黑客进犯的剖析定义比方站点sql句子注入、XSS等很多不能够GetShell的网站进犯方式,暂时不再小范围的“缝隙扫描”考虑领域,提议能够划归“安全缝隙”、“威协认知”等职业,再行再做评论。这样的话,依照sql句子注入、XSS等通道,展开了GetShell实际操作的,咱们主要问题还是在GetShell这一要害环节,无须介意安全缝隙通道在哪里